Bugs di Website Meetra

Meetra merupakan website yang diperuntukan bagi para pencari jodoh di internet yang beralamat di meetra.com/meetra.co.id, ada sekitar 96.000 member yang tergabung untuk mencari jodoh. Website tersebut mungkin bisa di kategorikan sebagai website komersil karena dalam jangka waktu tertentu member yang tergabung harus mengupgrade accountnya agar tetap bisa terhubung dan mencari jodoh di meetra. [Baca : Pengalaman Mencari Jodoh di MEETRA.COM ]

Sebenarnya Saya hanya iseng – iseng melakukan test keamanan website tersebut, beberapa hari sebelumnya Saya memang mengalami sedikit kesulitan untuk menemukan dimana celah website tersebut, tapi akhirnya kemarin sekitar jam 09.00 11.30 Saya berhasil menemukan celah keamanannya.

Perlu digaris bawahi bahwa disini Saya tidak akan mengajarkan sesuatu yang bersifat ilegal ataupun merusak, Saya juga tidak akan menjelaskan secara detail apa yang Saya temukan di website meetra.com. Ambil sisi positipnya saja, terutama untuk para developer yang mengembangkan web atau aplikasi berbasis web

Disini Saya hanya ingin berbicara sebagai seseorang yang tidak mengerti masalah security/keamanan website, disini Saya hanya ingin berbicara berdasarkan pengalaman saja bukan sebagai seorang ahli di bidang keamanan.

Bugs di Website Meetra Saya temukan dengan teknik yang sangat sederhana, Saya tidak tahu pastii apakah teknik yang Saya gunakan ini adalah termasuk ‘Injection’ atau bukan, tapi yang jelas disini Saya hanya memanfaatkan celah yang terdapat pada form login user. Teman – teman yang sudah berpengalaman dan hobi dengan dunia hacking pasti sudah mengerti teknik sederhana untuk mengetest sebuah halaman login website.

Sebenarnya Saya hanya iseng – iseng melakukan test keamanan website tersebut, beberapa hari sebelumnya Saya memang mengalami sedikit kesulitan untuk menemukan dimana celah website tersebut, tapi akhirnya kemarin sekitar jam 09.00 11.30 Saya berhasil menemukan celah keamanannya.

Perlu digaris bawahi bahwa disini Saya tidak akan mengajarkan sesuatu yang bersifat ilegal ataupun merusak, Saya juga tidak akan menjelaskan secara detail apa yang Saya temukan di website meetra.com. Ambil sisi positipnya saja, terutama untuk para developer yang mengembangkan web atau aplikasi berbasis web

Disini Saya hanya ingin berbicara sebagai seseorang yang tidak mengerti masalah security/keamanan website, disini Saya hanya ingin berbicara berdasarkan pengalaman saja bukan sebagai seorang ahli di bidang keamanan.

Bugs di Website Meetra Saya temukan dengan teknik yang sangat sederhana, Saya tidak tahu pastii apakah teknik yang Saya gunakan ini adalah termasuk ‘Injection’ atau bukan, tapi yang jelas disini Saya hanya memanfaatkan celah yang terdapat pada form login user. Teman – teman yang sudah berpengalaman dan hobi dengan dunia hacking pasti sudah mengerti teknik sederhana untuk mengetest sebuah halaman login website.

Jadi inti kesalahannya terdapat pada form login yang tidak divalidasi dengan benar, sehingga ini memungkinkan terjadinya "Bypass Login" dimana form inputan password bisa dimanipulasi sehingga seolah berada dalam kondisi "kosong"

Hal pertama yang Saya lakukan tentunya yaitu memasukan parameter tertentu ke form login yang ada di website, dan hasilnya ada pesan error seperti terlihat dibawah ini

Hal pertama yang Saya lakukan tentunya yaitu memasukan parameter tertentu ke form login yang ada di website, dan hasilnya ada pesan error seperti terlihat dibawah ini

Apakah itu bugs ? Saya tidak tahu, tapi rasanya untuk sebuah form login seharusnya tidak perlu menampilkan pesan error seperti diatas.

Selanjutnya Saya mencoba dengan parameter lain dan hasilnya Saya masuk kesalah satu account member, kemudian Saya keluar dan masuk lagi, namun kali ini Saya tidak memasukan inputan untuk password, jadi hanya memasukan paramter string dengan tambahan karakter tertentu kedalam kotak username dan hasilnya Saya masuk ke account yang berbeda, kemudian saya coba kembali memasukan parameter lain dan hasilnya pun Saya masuk ke account yang berbeda pula, jadi ada tiga account yang Saya dapatkan. Account pertama dan kedua merupakan account merupakan account standar pas, sedangkan account yang ketiga adalah account yang sudah di upgrade (sepertinya) soalnya ketika menggunakan account tersebut Saya mendapatkan fasilitas untuk chating.

Selanjutnya Saya mencoba dengan parameter lain dan hasilnya Saya masuk kesalah satu account member, kemudian Saya keluar dan masuk lagi, namun kali ini Saya tidak memasukan inputan untuk password, jadi hanya memasukan paramter string dengan tambahan karakter tertentu kedalam kotak username dan hasilnya Saya masuk ke account yang berbeda, kemudian saya coba kembali memasukan parameter lain dan hasilnya pun Saya masuk ke account yang berbeda pula, jadi ada tiga account yang Saya dapatkan. Account pertama dan kedua merupakan account merupakan account standar pas, sedangkan account yang ketiga adalah account yang sudah di upgrade (sepertinya) soalnya ketika menggunakan account tersebut Saya mendapatkan fasilitas untuk chating.

Disini saya agak sedikit heran, untuk account wanita kebanyakan sudah diupgrade accountnya, sedangkan account member pria kebanyakan hanya menggunakan akun standar pass

Dari ketiga account diatas, Saya merasa sedikit aneh karena ketika saya mencoba dengan parameter lain Saya tidak bisa masuk ke account member lain namun malah masuk ke account member yang ketiga, jadi Saya pikir ini tidak tertarget, website seperti hanya memberikan user secara acak (mungkin). Sebenernya session yang digunakan website juga menurut Saya agak sedikit aneh, ketika di close tab atau di back account harus login kembali. Saya tidak tahu apakah orang lain mengalami hal yang serupa.

Saya berpikir bahwa sepertinya Saya bisa masuk ke account member secara lebih tertarget, jadi maksudnya Saya bisa masuk ke account yang Saya inginkan sesuka hati Saya. Awalnya memang agak sedikit kesulitan, karena Saya tidak tahu nama – nama atau username yang digunakan oleh member tapi ternyata username tersebut bisa Saya dapatkan tanpa melakukan login terlebih dahulu. Bila diperhatikan ternyata memang setiap member yang tergabung memiliki username masing – masing dan urlnya bisa diakses secara bebas, layaknya seperti url/user id yang digunakan oleh para pengguna facebook, dan tentunya itu merupakan modal utama Saya untuk masuk ke setiap account, karena tadi di awal Saya sudah menemukan kelemahannya.

Hasilnya Saya bisa masuk ke beberpa account yang ada di meetra, beberapa account tidak bisa Saya masuki, tapi kebanyakan berhasil Saya masuki, tentunya bisa masuk tanpa perlu harus tahu password yang digunakan oleh pengguna.

Perlu diingat bahwa disini, saya bukan hanya berhasil masuk dan melihat saja. Saya juga bisa melakukan edit profil member, melihat email yang digunakannya, chatting, dan mengirim email ke pengguna lain. Ini sangat berbahaya, terutama jika ada orang yang memanfaatkan celah tersebut untuk melakukan hal – hal yang tidak diinginkan seperti misalnya, melakukan penipuan. Cukup prihatin dengan masalah ini , mengingat hal tersebut dapat mengakibatkan kerugian terutama untuk para member yang tergabung.

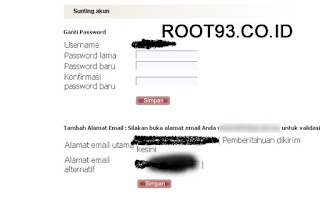

Apakah Saya bisa mengganti password dari account yang Saya susupi ? Tidak, Saya sudah mencobanya, tapi gagal. Saya juga mencoba menggunakan email tambahan supaya Saya bisa memanfaatkan fasilitas ‘lupa password’ tapi hasilnya, email yang Saya tambahkan tidak di konfirmasi, padahal system website mengatakan bahwa link pemberitahuan email ditambahkan akan di kirim ke email namun nyatanya tidak ada email yang masuk sama sekali

Selain itu juga ada hal yang membuat Saya sedikit aneh, yaitu halaman atau form untuk membalas email, dimana dalam form tersebut Saya bisa menuliskan kode html secara bebas, dan menurut Saya itu kurang baik. Coba bayangkan bila dalam form tersebut saya melakukan <iframe> ke situs yang sudah saya persiapkan untuk menipu pengguna, tentunya user yang tidak tahu akan sangat mudah sekali terpengaruh untuk memasukan informasi yang sifatnya rahasiah.

Saya sudah menghubungi pihak meetra lewat facebook, dan memberitahukan bahwa websitenya ada bugs, dan Saya bilang kalau Saya menemukan bugs di website tersebut, apakah Saya akan diberi hadiah ? Dan sampai sekarang belum ada tanggapan sama sekali, padahal sebenarnya Saya hanya bercanda, Saya tidak akan benar – benar meminta hadiah apapun kepada mereka kecuali kalau mereka memaksa :v

Saya akan sangat senang sekali bila pihak Meetra menganggap apa yang yang Saya temukan ini bukanlah sesuatu yang berbahaya, dan Saya tidak perlu bertanggung jawab atas apapun karena Saya sudah menyampaikan apa yang Saya temukan, masalah direspon atau tidaknya itu urusan mereka.

Benar kang, kalau hal tersebut bisa merugikan unuk orang lain, seharusnya segera di tindaklanjuti, bahkan untuk kedepannya pengurusan seperti website sosial media seperti itu harus lebih intens untuk perkembangan komunitasnya ya....

ReplyDeleteSepertinya hadiahnya akan diterima kalau saran yang kang ahmad ini berhasil atau okeh deh kayanya.

ReplyDeleteini yang di testnya account perempuan semuanya kayanya nih. heheheheh.

ReplyDeletemudahan aja segera di tanggapi bahaya kalo bisa di bajak begitu.

untung mas ahmad orangnya baik hati g jail ngerjain para membernya.

mantaaabz ruar biasa niiy .. spy agent Ahmad Zae ...!

ReplyDeletebisa menembus dinding securitas.

weeew yang "ditembus-in" apakah berarti menjadi target "jodoh" yeee?

wkwkkwk ... sok atuh lah sing salamet, dapet yang terbaik.

baek banget kang Ahmad niy,

halooo web meetra ... ditunggu tanggapannya :)

belum sempat lihat review-nya kang jadi beum tahu keadaan pastinya seperti apa situs website meetra ini.

ReplyDelete